中新网3月22日电 据媒体报道,广州警方抓获了一个伪基站发送诈骗短信的犯罪团伙,共10余人落网。该犯罪团伙曾先后在广州市越秀区、天河区等地,使用伪基站冒充手机通信公司,群发虚假的短信息,以“积分兑换现金”为诱饵诱骗被害人点击事前植入木马的假冒网页链接,非法获取被害人的银行卡信息,然后通过网上消费套现等方式盗走被害人银行卡内的钱财,先后非法获取了马某等82名被害人的钱财,致使受害人损失人民币77万余元。

那么,这个诈骗团伙是如何利用伪基站作案的呢?对此,记者采访了腾讯手机管家安全专家陆兆华,他详解了伪基站+积分兑换诈骗全过程,并给出了解决方案。

伪基站实施诈骗过程分三步

陆兆华表示,积分兑换现金诈骗案一般情况下分为三步。首先,犯罪分子通过“伪基站”设备冒用“10086”特服号群发积分兑换现金的诈骗短信,并在短信中内置一个钓鱼网址。

第二步,用户收到诈骗短信后按照短信要求登录钓鱼网址,输入个人信息(身份证号、手机号、银行账号),并下载安装“中国移动APK”、“10086APK”等名的手机病毒。

第三步,诈骗分子利用如下两种手法进行赃款的转移 诈骗分子通过电商和支付平台,发起购物申请,通过快捷支付功能,向盗取的手机号发送短信验证码,手机病毒App则拦截并转发该验证码至诈骗分子的手机,通过短信验证码诈骗分子完成了银行卡盗刷; 诈骗分子登录用户的网上银行,手机病毒App则拦截并转发网上银行短信验证码至诈骗分子的手机,通过短信验证码诈骗分子完成了银行卡盗刷。

除了利用10086积分兑换陷阱实施诈骗外,诈骗分子还常常通过“伪基站”假冒95588、95533等银行客服号码发送内容为“网银失效需要升级”的诈骗短信,内置类似银行网址域名的钓鱼网址,当受害人将银行账号、密码在钓鱼网址输入后,就立即被诈骗分子盗取,并用于登录受害人银行账户转账、汇款。

腾讯手机管家协助警方破获伪基站诈骗案

据陆兆华介绍,2015年12月,腾讯手机管家联合广州警方破获了一起“10086积分兑换现金”诈骗案。

在追查“10086积分兑换现金”的诈骗案件中,通过广州网警支队在腾讯手机管家提供的技术协助,对该犯罪团伙进行深挖扩线,进一步侦查发现了该团伙其它成员。

紧接着,广州市公安局组织网警支队、越秀分局等单位共100多名警力,联合中国移动广州分公司,在广州番禺和增城开展统一收网行动,成功抓获陈某、李某、冼某、布某等8名涉案人员,缴获“伪基站”设备3套、电脑5台,手机11部、银行卡等涉案物品一批。

“在广州警方破获这两起重大电信诈骗案中,警方、运营商、银行、安全公司密切合作,通过技术、资源共享的方式获得犯罪分子犯罪线索,通过银行对犯罪分子涉案资金及时冻结,保护受害人财产,这种‘警企民’合作模式在打击电信诈骗犯罪中起到了出色的效果。”广州警方相关负责人表示。

安全专家建议:勿点网址链接

陆兆华建议,广大手机用户收到带有网址链接的短信后,一定要万分警惕。即使是一些运营商、银行客服号码发来的短信也不要点开其中的网址,因为很可能是伪基站发送。此外,安装腾讯手机管家可以精准拦截。

“许多手机安全软件只是通过检测诈骗短信内的关键字、链接实现拦截,无法对其模仿的银行客服号码、运营商客服号码进行识别,导致拦截率较低。”陆兆华表示。

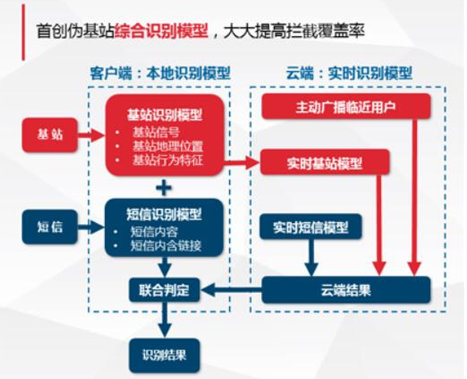

手机管家独创伪基站识别技术原理

为此,腾讯手机管家独创了伪基站综合识别技术,这项技术与其他手机安全软件只是通过短信内容、短信内含有链接进行识别不同,还通过客户端本地识别基站模型来分析基站信号类型、地理位置以及基站的行为特征,辅以云端实时识别基站模型,将伪基站发送诈骗短信近乎全部拦截。